第二十一章 网络设备安全

21.1网络设备安全概况

21.1.1 交换机安全威胁

交换机面临的网络安全威胁主要有如下几个方面:

1.MAC地址泛洪 (Flooding)。伪造大量的虚假MAC地址发往交换机,由于交换机MAC地址表容量有限,当交换机的MAC地址表被填满之后,交换机将不再学习其他MAC地址。

·2. ARP欺骗。攻击者可以随时发送虚假ARP包更新被攻击主机上的ARP缓存,进行地址欺骗。

·3.口令威胁。比如暴力破解密码。

·4.漏洞利用。攻击者利用交换机的漏洞信息,导致拒绝服务、非授权访问、信息泄露、会话劫持。

21.1.2 路由器安全威胁

路由器面临的网络安全威胁主要有以下几个方面。

1.漏洞利用

2.口令安全威胁

3.路由协议安全威胁。路由器接收恶意路由协议包,导致路由服务混乱。

4.DoS/DDoS威胁。攻击者利用TCP/IP协议漏洞或路由器的漏洞,对路由器发起拒绝服务攻击。

攻击方法有两种:

①发送恶意数据包到路由器,致使路由器处理数据不当,导致路由器停止运行或干扰正常运行。

②利用僵尸网络制造大的网络流量传送到目标网络,导致路由器处理瘫痪。

5.依赖性威胁。攻击者破坏路由器所依赖的服务或环境,导致路由器非正常运行。例如,破坏路由器依赖的认证服务器,导致管理员无法正常登录到路由器。

21.2 网络河北安全机制与实现技术

21.2.1 认证机制

网络设备对用户身份进行认证。用户需要提供正确口令才能使用网络设备资源。市场上的网络设备提供Console口令、AUX口令、VTY口令、user口令、privilege-level口令等多种形式的口令认证。以路由器为例,Console口令的使用过程如下:

Router#config terminal

Router (config) #line console 0

Router (config-line) #login

Router (config-line) #password console password

为了便于网络安全管理,交换机、路由器等网络设备支持TACACS+ (Terminal Access Controller Access Control System)认证、RADIUS (Remote Authentication Dial In ser Service)认证。

21.2.2 访问控制

网络设备的访问可以分为带外(out-of-band)访问和带内(in-band)访问。

带外(out-of-band)访问不依赖其他网络,而带内(in-band)访问则要求提供网络支持。网络设备的访问方法主要有控制端口(Console Port)、辅助端口(AUX Port)、VTY, HTTP, TFTP,SNMP,Console,AUX和VTY称为line.

1.CON端口访问。为了进一步严格控制CON端口的访问,限制特定的主机才能访问路由器,可做如下配置,其指定X.Y.Z.1可以访问路由器:

Router(Config)#Access-list 1 permit X.Y.Z.1

Router(Config)#line con 0

Router(Config-line)#Transport input none

Router(Config-line)#Login local

Router(Config-line)#Exec-timeoute 5 0

Router(Config-line)#access-class 1 in

Router(Config-line)#end

2.VTY访问控制。为保护VTY的访问安全,网络设备配置可以指定固定的IP地址才能访问,并且增加时间约束。例如,X.Y.Z.12、X.Y.Z.5可以通过VTY访问路由器,则可以配置如下:

Router(config)#access-list 10 permit X.Y.Z.12

Router(config)#access-list 10 permit X.Y.Z.5

Router(config)#access-list 10 deny any

Router(config)#line vty 04

Router(config-line)#access-class 10 in

超时限制配置如下:

Router(config)#service TCP-keepalives-in

Router(config)#line vty 04

Router(config-line)#exec-timeout 50

3.HTTP访问控制。限制指定IP地址可以访问网络设备。例如,只允许X.Y.Z.15路由器,则可配置如下:

·Router(config)#access-list 20 permit X.Y.Z.15

·Router(config)#access-list 20 deny any

·Router(config)#ip http access-class 20

·除此之外,强化HTTP认证配置信息如下:Router(config)#ip http authentication type

其中, type可以设为enable、local、tacacs或aaa.

4.SNMP访问控制。为避免攻击者利用Read-only SNMP或Read/WriteSNMP对网络设备进行危害操作,网络设备提供了SNMP访问安全控制措施,具体如下:

一是SNMP访问认证。当通过SNMP访问网络设备时,网络设备要求访问者提供社区字符串认证,类似口令密码。如下所示,路由器设置SNMP访问社区字符串,

(1)设置只读SNMP访问模式的社区字符串。

Router(config)#snmpservercommunity UnGuessableStringReadOnly RO

(2)设置读/写SNMP访问模式的社区字符串。

Router(config)#snmpservercommunity UnGuessableStringWriteable RW

•二是限制SMMP访问的IP地址。如只有X.Y.Z.8和X.Y.Z.7的IP地址对路由器进行SMMP只读访问。

•Router(config)#access-list 6 permit X.Y.Z.8

•Router(config)#access-list 6 permit X.Y.Z.7

•Router(config)#access-list 6 deny any

•Router(config)#snmpserver community UnGuessableStringReadOnly RO 6

•三是关闭SNMP访问。如下所示,网络设备配置no snmpserver community命令关闭SNMP访问。

•Router(config)#no snmpserver community UnGuessableStringReadOnly RO

5.设置管理专网。建立专用的网络用于管理设备,配置支持SSH访问,并且指定管理机器的IP地址才可以访问网络设备,从而降低网络设备的管理风险,具体方法如下:

•(1)将管理主机和路由器之间的全部通信进行加密,使用SSH替换Telnet.

•(2)在路由器设置包过滤规则,只允许管理主机远程访问路由器。

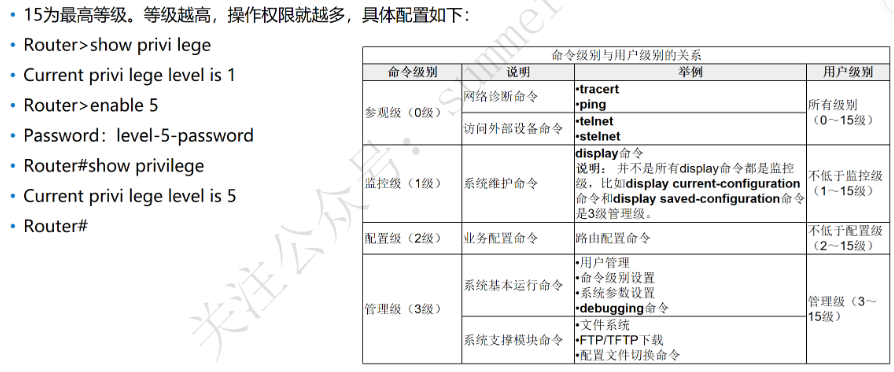

6.特权分级。针对交换机、路由器潜在的操作安全风险,交换机、路由器提供权限分级机制,每种权限级别对应不同的操作能力。在Cisco网络设备中,将权限分为0~15共16个等级,0为最低等级,

15为最高等级。等级越高,操作权限就越多,具体配置如下:

21.2.3 信息加密

网络设备配置文件中有敏感口令信息,一旦泄露,将导致网络设备失去控制。为保护配置文件的敏感信息,网络设备提供安全加密功能,保存敏感口令数据。未启用加密保护的时候,配置文件中的口令信息是明文,任何人都可以读懂。启用service password- encryption配置后,对口令明文信息进行加密保护。

进入console配置模式

[*CE6800]user interface console 0

Console认证方式为password

[*CE6800-ui-console0]authentication-mode password

设置console密码为密文形式huawei@123

[*CE6800-ui-console0]set authentication password cipher huawei@123

21.2.4 安全通信

网络设备和管理工作站之间的安全通信有两种方式:一是使用SSH,二是使用VPN.

1.SSH。为了远程访问安全,网络设备提供SSH服务以替换非安全的Telnet.

如下所示,是在路由器RouterOne上设置SSH访问,VTY配置成只允许SSH访问。

Router (config) #hos tnameRouterOne

RouterOne (config) #ip domain-name mydoma in.con

RouterOne (config) #crypto key generate rs a

RouterOne (config) #ip ssh time-out 60

RouterOne (config) #ip ssh authentication-retries 2

RouterOne (config) #line vty 04

RouterOne (config-line) #transport input ssh

2.IPSec VPN.

·网络设备若支持IPSec,则可以保证管理工作站和网络设备的网络通信内容是加密传输的。

21.2.5 日志审计

网络运行中会发生很多突发情况,通过对网络设备进行审计,有利于管理员分析安全事件。

网络设备提供控制台日志审计、缓冲区日志审计、终端审计、SMMP traps,AAA审计、Syslog审计等多种方式。

由于网络设备的存储信息有限,一般是建立专用的日志服务器,并开启网络设备的Syslog服务,接收网络设备发送出的报警信息。

21.2.6 强物理安全

物理安全:是网络设备安全的基础,物理访问必须得到严格控制。物理安全的策略主要如下:

指定授权人安装、卸载和移动网络设备;

指定授权人进行维护以及改变网络设备的物理配置;

指定授权人进行网络设备的物理连接;

指定授权人进行网络设备的控制台使用以及其他的直接访问端口连接;

·明确网络设备受到物理损坏时的恢复过程或者出现网络设备被篡改配置后的恢复过程。

21.3 网络设备安全增强技术方法

21.3.1 交换机安全增强技术方法

1.配置交换机访问口令和ACL,限制安全登录。交换机安全访问控制分为两级:

(1)第一级通过控制用户的连接实现。配置交换机ACL对登录用户进行过滤,只有合法用户才能和交换机设备建立连接。

(2)第二级通过用户口令认证实现。连接到交换机设备的用户必须通过口令认证才能真正登录到设备。为防止未授权用户的非法侵入,必须在不同登录和访问的用户界面设置口令,设置登录和访问的默认级别和切换口令。

2.利用镜像技术监测网络流量。以太网交换机提供基于端口和流量的镜像功能,即可将指定的1个或多个端口的报文或数据包复制到监控端口,用于报文的分析和监视、网络检测和故障排除。

3.MAC地址控制技术。设置端口最大学习的MAC地址数量、MAC地址老化时间,抑制MAC攻击。

4.安全增强。关闭交换机不必要的网络服务、限制安全远程访问、限制控制台的访问、启动登录安全检查、安全审计等安全增强措施。

21.3.2 路由器安全增强技术方法

1.及时升级操作系统和打补丁。

2.关闭不需要的网络服务。路由器可以提供BOOTP、Finger、NTP、Echo、Discard、Chargen、CDP等网络服务,然而这些服务会给路由器造成安全隐患,为了安全,建议关闭这些服务。

3.明确禁止不使用的端口

·Router(Config)#interface eth0/3

·Router(Config)#shutdown

4.禁止IP直接广播和源路由。禁止IP直接广播,可以防止smurf攻击。禁止IP直接广播配置方法:

·router#interface eth 0/0

·router#no ip directed-broadcast

为了防止攻击利用路由器的源路由功能,也应对其禁止使用,其配置方法是:

·router# no ip sourceroute

5.增强路由器VTY安全。为了保护路由器的虚拟终端安全使用,要求用户必须提供口令认证,并且限制访问网络区域或者主机。

6.阻断恶意数据包。路由器利用访问控制来禁止这些恶意数据包通行。常见恶意数据包有以下类型:源地址声称来自内部网;loopback数据包;ICMP重定向包;广播包;源地址和目标地址相同。

7.路由器口令安全。路由器的口令存放应是密文。

8.传输加密。启用路由器的IPSec功能,对路由器之间传输的信息进行加密。借助IPSec,路由器支持建立虚拟专用网(VPN),因而可以用在公共IP网络上确保数据通信的保密性。由于IPSec的部署简便只须安全通道两端的路由器支持IPSec协议即可,几乎不需要对网络现有的基础设施进行变动。

9.增强路由器SMMP的安全。修改路由器设备厂商的SNMP默认配置,对于其public和private的验证字一定要设置好,尤其是private的,一定要设置一个安全的、不易猜测的验证字。

21.4 网络设备常见漏洞与解决方法

21.4.1 网络设备常见漏洞

根据已经公开的CVE漏洞信息,思科、华为等网络设备厂商的路由器、交换机等产品不同程度地存在安全漏洞,常见的安全漏洞主要如下:

(1) 拒绝服务漏洞。拒绝服务漏洞将导致网络设备停止服务,危害网络服务可用性。

(2) 跨站伪造请求CSRF (Cross-Site Request Forgery) .

(3) 格式化字符串漏洞。

(4) XSS (Cross-Site Scripting) .

(5) 旁路 (Bypass something) 。旁路漏洞绕过网络设备的安全机制,使得安全措施没有效果。

(6) 代码执行 (Code Execution) 。攻击者可以控制网络设备,导致网络系统失去控制,危害性极大。

(7) 溢出 (Overflow) 。该类漏洞利用后可以导致拒绝服务、特权或安全旁路。

(8) 内存破坏 (Memory Corruption) 。内存破坏漏洞利用常会对路由器形成拒绝服务攻击。

21.4.2 网络设备漏洞解决方法

1.及时获取网络设备漏洞信息。

2.网络设备漏洞扫描。网络设备漏洞扫描的软件主要有以下几种:

(1) 端口扫描工具。利用Nmap工具,可以查看网络设备开放的端口或服务。

(2) 通用漏洞扫描器。使用Shadow Scanner、OpenVAS、Metasploit可以发现网络设备漏洞。

(3) 专用漏洞扫描器。Cisco Torch、CAT (Cisco Auditing Tool) 可以检查Cisco路由设备常见的漏洞。

3.网络设备漏洞修补。网络设备安全漏洞的处理方法如下:

(1) 修改配置文件。用户调整网络设备配置就可修补漏洞,常见漏洞是默认口令、开放不必要的服务、敏感数据未加密等。

(2) 安全漏洞利用限制。针对网络设备的安全漏洞触发条件,限制漏洞利用条件。例如,利用网络设备访问控制,限制远程计算机访问网络设备。

(3) 服务替换。针对网络设备的非安全服务,使用安全服务替换。如使用SSH替换Telnet。启用IPSec服务。

(4) 软件包升级。针对网络设备的软件实现产生的漏洞,通过获取厂商的软件包,升级网络设备的软牛。