第四章 网络安全体系与安全模型

4.1 网络安全模型

4.1.1 网络安全体系概述

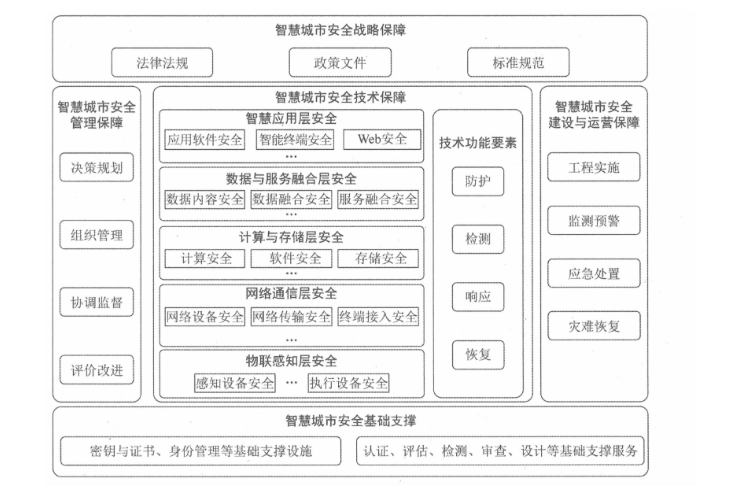

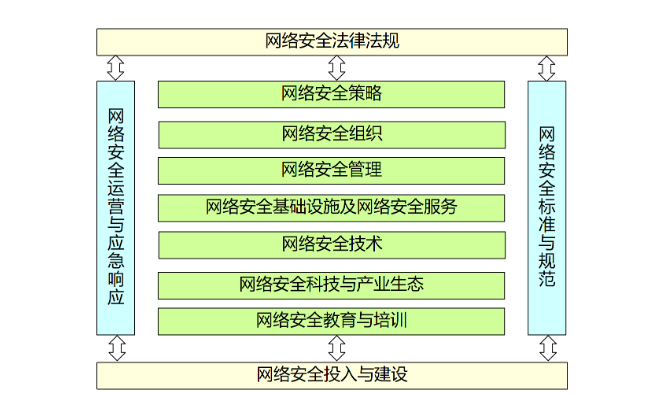

网络安全体系是网络安全保证系统的最高层概念抽象,是由各种网络安全单元按照一定的规则组成,共同实现网络安全的目标。网络安全体系包括法律法规政策文件、安全策略、组织管理、技术措施、标准规范、安全建设与运营、人员队伍、教育培训、产业生态、安全投入等多种要素。

网络安全体系特征:整体性、协同性、过程性、全面性、适应性。

整体性:网络安全体系从全局、长远的角度实现安全保障,网络安全单元按照一定的规则,相互依赖、相互约束、相互作用而形成人机物一体化的网络安全保护方式。

协同性:网络安全体系依赖于多种安全机制,通过各种安全机制的相互协作,构建系统性的网络安全保护方案。

过程性:针对保护对象,网络安全体系提供一种过程式的网络安全保护机制,覆盖保护对象的全生命周期。

全面性:网络安全体系基于多个维度、多个层面对安全威胁进行管控,构建防护、检测、响应、恢复等网络安全功能。

适应性:网络安全体系具有动态演变机制,能够适应网络安全威胁的变化和需求。

4.1.2 BLP模型

Bell-LaPadula模型(BLP机密性模型)该模型用于防止非授权信息的扩散,从而保证系统的安全。该模型包含两个特性:简单安全特性和*特性。

简单安全特性:主体对客体进行读访问的必要条件是主体的安全级别不小于客体的安全级别,主体的范畴集合包含客体的全部范畴,即主体只能向下读,不可向上读。

*特性:一个主体对客体进行写访问的必要条件是客体的安全级支配主体的安全级,即客体的保密级别不小于主体的保密级别,客体的范畴集合包含主体的全部范畴,即主体只能向上写,不可向下写。

BLP模型只能保障机密性,不能保障完整性。

BLP机密性模型可用于实现军事安全策略(Miliary Security Policy)。该策略最早是美国国防部为了保护计算机系统中的机密信息而提出的一种限制策略。

策略规定:用户要合法读取某信息,当且仅当用户的安全级大于或等于该信息的安全级,并且用户的访问范畴包含该信息范畴时。

安全级:按顺序规定为公开<秘密<机密<绝密

范畴集:指安全级的有效领域或信息所归属的领域,如人事处、财务处等

系统访问类例子:

文件F访问类:(机密:人事处,财务处)

用户A访问类:(绝密:人事处)

用户B访问类:(绝密:人事处,财务处,科技处)

按照军事安全策略规定,用户B可以阅读文件F,但用户A不能读文件F,因为用户A缺少“财务处”范畴。

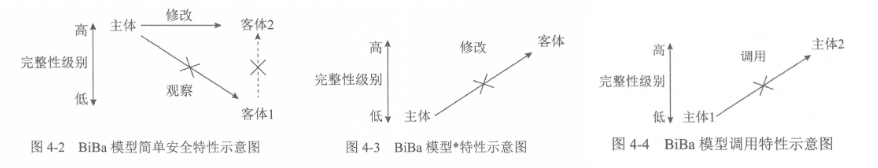

4.1.3 Biba模型

Biba完整性模型,主要用于防止非授权修改系统信息,以保证系统的信息完整性。

Biba三个特性:简单安全特性、*特性和调用特性

简单安全特性:主体对客体进行修改访问的必要条件是主体的完整性级别不小于客体的完整性级别,主体的范畴包\n含客体的全部范畴,即主体不能向下读。

*特性:主体的完整性级别小于客体的完整性级别,不能修改客体,即主体不能向上写。

可以上读可以下写

调用特性:主体的完整性级别小于另一个主体的完整性级别,不能调用另一个主体。

4.1.4 信息流模型

信息流模型:是访问控制模型的一种变形,简称FM,该模型不检查主体对客体的存取,而是根据两个客体的安全属性来控制从一个客体到另一个客体的信息传输。

信息流模型可表示为FM= (N,P,SC,⊗,→)符号分别代表:N-客体集,P-进程集,SC-安全类型集;⊗-支持结合、交换的二进制运算符;一流关系。一个安全的FM当且仅当执行系列操作后,不会导致流与流关系产生冲突。

信息流模型可以用于分析系统的隐蔽通道,防止敏感信息通过隐蔽通道泄露。隐蔽通道通常表现为低安全等级主体对高安全等级主体所产生信息的间接读取。

4.1.5 信息保障模型

信息保障模型:PDRR模型、P2DR模型、WPDRRC模型。

PDRR模型:保护Protection、检测Detection、恢复Recovery、响应Response。

保护:加密、数据签名、访问控制、认证、信息隐藏、防火墙技术等

检测:入侵检测、系统脆弱性、数据完整性、攻击性检测等

恢复:数据备份、数据修复、系统恢复等

响应:应急策略、应急机制、应急手段及安全状态评估

P2DR模型:安全策略Policy、防护Protection、检测Detection、响应Response

WPDRRC模型:预警Warning、保护、检测、反应、恢复、反击Counterattack

4.1.6 能力成熟度模型

能力成熟度模型CMM是对一个组织机构的能力进行成熟度评估,分为五级:

1级-非正式执行:具备随机、无序、被动的过程

2级-计划跟踪:具备主动、非体系化的过程

3级-充分定义:具备正式的、规范的过程

4级-量化控制:具备可量化的过程

5级-持续优化:具备可持续优化的过程

成熟度模型主要有SSE-CMM系统安全工程能力成熟度模型、数据安全能力成熟度模型、软件安全能力成熟度模型等。

SSE-CMM是系统安全工程能力成熟度模型,包括工程过程类、组织过程类、项目过程类。

数据安全能力从组织建设、制度流程、技术工具及人员能力四个维度评估。

软件安全能力成熟度模型分为五级:

CMM1级-补丁修补

CMM2级-渗透测试、安全代码评审

CMM3级-漏洞评估、代码分析、安全编码标准

CMM4级-软件安全风险识别、SDLC实施不同安全检查点

CMM5级-改进软件安全风险覆盖率、评估安全差距

4.1.7 其他安全模型

纵深防御模型:①安全保护②安全监测③实时响应④恢复

分层防护模型:参考OSI模型,对保护对象进行层次化保护。

等级保护模型:将信息系统划分成不同安全保护等级,采取相应的保护措施。

网络生存模型:系统遭受入侵,网络信息系统仍然能够持续提供必要服务的能力。遵循"3R"策略,抵抗 (Resistance)、识别 (Recognition)、和恢复 (Recovery) .

4.1.8 网络安全原则

(1)系统性和动态性原则。强调系统的整体安全性,即“木桶原则”。网络安全策略根据网络系统的安全环境和攻击适时而变。

(2)纵深防护与协作性原则。各种网络安全技术之间应该互相补充,互相配合。网络安全体系应该包括安全评估、安全防护、安全监测、安全应急响应体制。

(3)网络安全风险和分级保护原则。网络安全体系要正确处理需求、风险与代价的关系,做到安全性与可用性相容,做到组织上可执行。分级保护是指根据网络资产的安全级别,采用合适的网络防范措施来保护网络资产,做到适度防护。

(4)标准化与一致性原则。

(5)技术与管理相结合原则。

(6)安全第一,预防为主原则。

(7)安全与发展同步,业务与安全等同。

(8)人机物融合和产业发展原则。

4.2 网络安全体系框架和建设内容

4.2.1 网络安全体系架构

4.2.2 网络安全组织

网络安全组织结构主要包括领导层、管理层、执行层以及外部协作层。

领导层:由各部门的领导组成,主要职责:协调各部门的工作;审查与批准网络系统安全策略;审查与批准网络安全项目实施计划与预算;网络安全工作人员考察和录用。

管理层:由安全负责人和中层管理人员组成,主要职责:制订网络系统安全策略;制订安全项目实施计划与预算;制订安全工作的工作流程;监督安全项目的实施;监督日常维护中的安全;监督安全事件的应急处理。

执行层:由业务人员、技术人员、系统管理员、项目工程人员等组成,主要职责:实现网络系统安全策略;执行网络系统安全规章制度;遵循安全工作的工作流程;负责各个系统或网络设备的安全运行;负责系统的日常安全维护。

外部协作层:由组织外的安全专家或合作伙伴组成,其职责主要有:定期介绍计算机系统和信息安全的最新发展趋势;计算机系统和信息安全的管理培训;新的信息技术安全风险分析;网络系统建设和改造安全建议;网络安全事件协调。

4.2.3 安全管理

网络安全管理体系涉及五个方面内容:管理目标、管理手段、管理主体、管理依据、管理资源。

管理目标:(大)政治、经济、文化、国防安全等,(小)网络系统的保密、可用、可控等。

管理手段:包括安全评估、安全监管、应急响应、安全协调、安全标准和规范、保密检查、认证和访问控制等;

管理主体:大的方面包括国家网络安全职能部门,小的方面主要是网络管理员、单位负责人等;

管理依据:行政法律、法规、部门规章制度、技术规范等;

管理资源:包括安全设备、管理人员、安全经费、时间等。

人员安全。目标是降低误操作、偷窃、诈骗或滥用等人为造成的网络安全风险。在人员安全工作安排方面,遵循三个原则:多人负责原则、任期有限原则、职责分离原则。

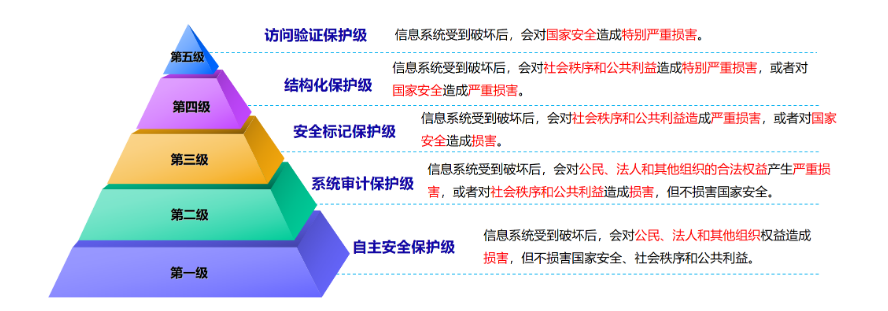

4.2.4 网络安全等级保护2.0

等级保护分为五个:第一级(用户自主保护级)、第二级(系统审计保护级)、第三级(安全标记保护级)、第四级(结构化保护级)、第五级(访问验证保护级)。

根据信息系统按照重要性和受破坏后的危害性进行定级,二级和三级居多。

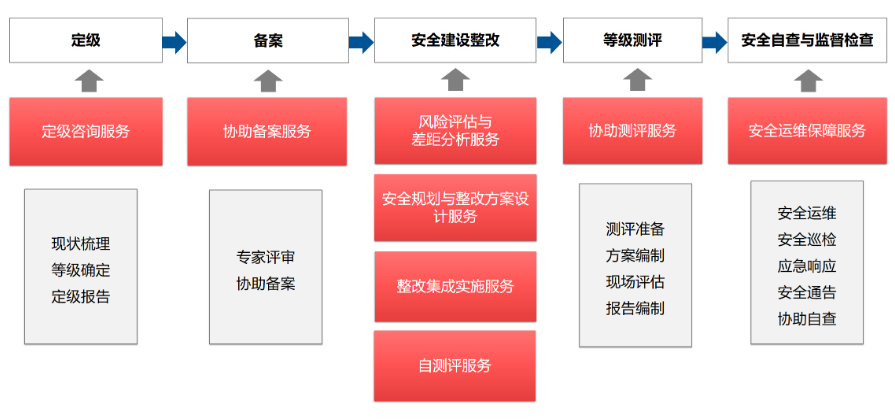

4.2.5 等保项目流程

4.2.6 等保2.0变化

①扩大了对象方位,将云计算、移动互联、物联网、工业控制系统等列入标准范围,构成了“网络安全通用要求+新型应用的网络安全扩展要求”的要求内容。

②提出了在“安全通信网络”“安全区域边界”“安全计算环境”和“安全管理中心”支持下的三重防护体系架构。

③等级保护2.0新标准强化了可信计算技术使用的要求,各级增加了“可信验证”控制点。其中一级要求设备的系统引导程序、系统程序等进行可信验证;二级增加重要配置参数和应用程序进行可信验证,并将验证结果形成审计记录送至安全管理中心;三级增加应用程序的关键执行环节进行动态可信验证;四级增加应用程序的所有执行环节进行动态可信验证。

4.2.7 智慧城市和只能交通